ISCC 2019-MISC

2024-04-21 00:48:43

Misc

1

进制——>ASCII——>base64

1 | import base64 |

2

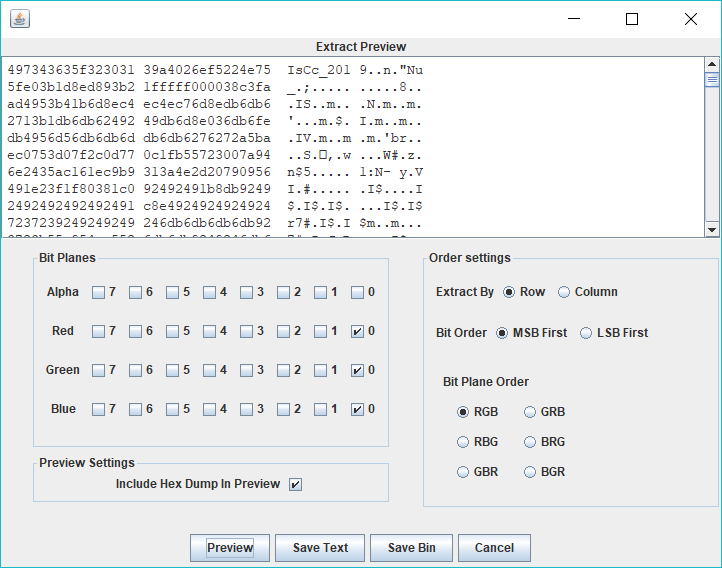

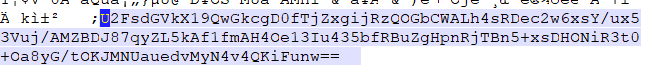

StegSolve——>data analyze——>字符颠倒

将图片在Steg中数据分析调至最低位,会发现第一行有一串很像flag的字符,尝试提交报错,更改格式报错,再结合题目,倒立屋,尝试将字符串颠倒过来提交,即按从右往左的顺序,发现对了(这道题的flag有点东西)

3

提取——>联想——>比划

在附件中我们发现有{},不难猜到肯定是flag,我们进行提取得到

1 | {WSXIUYHNBVTRFVBTRFVBQWERTYQAZSCEWSXCDEEFVTYHNMKJTGBNMJUYGRDXCVBMNBVCDRTGHUWSXCFEQWERTYTRFVBWSXNBVCXSWERFRFVGYHNWSXCDEMNBVCDRTGHU} |

这么长一串,但是看起来又不像加密过的,回到原题“Keyes’ secret”,联想一下,key会不会是keyboard,再观察提取的字符,突然发现这些字母连起来在键盘上画出来是会是其他的字母形状,

1 | WSX----------------------I |

以上就是键盘中的秘密

4

题目——>winhex——>AES+key解密

观察题目有三个比较敏感的字母AES,不难猜到这道题是AES解码,既然解码就要找到密文,故我们将GIF动图放到winhex中,发现最低端有一行特立独行的密文,

进行解码,发现需要提供key,猜想这是什么比赛,哦,ISCC,尝试设置为ISCC,解码,

5

binwalk——>python3

用过很多信息隐藏提取的工具都没有用,经过尝试,发现binwalk可以将此图分离

得到10个碎片图

并且得到一张说明提示

1 | 纸机中居然是一堆黑色和白色的碎片,但是这些碎片之中到底会有什么样的宝藏呢? |

附脚本

1 | from PIL import Image |